MetasploitдҪ“зі»з»“жһ„еҸҠжЁЎеқ—д»Ӣз»Қ(msfиҜҰи§Ј)( дәҢ )

жңүи®ёеӨҡMSFеә“е…Ғи®ёжҲ‘们иҝҗиЎҢжҲ‘们зҡ„жјҸжҙһ пјҢ иҖҢдёҚеҝ…дёәеҹәжң¬д»»еҠЎзј–еҶҷйўқеӨ–зҡ„д»Јз Ғ пјҢ дҫӢеҰӮHTTPиҜ·жұӮжҲ–жңүж•ҲиҙҹиҪҪзј–з Ғ гҖӮ дёӢйқўеҲ—еҮәдәҶдёҖдәӣжңҖйҮҚиҰҒзҡ„еә“ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

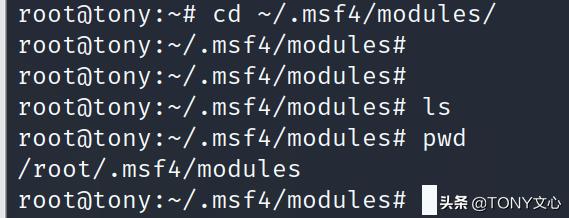

METASPLOIT MODULES AND LOCATIONSжЁЎеқ—еҸҠжЁЎеқ—жүҖеңЁдҪҚзҪ®

жЎҶжһ¶жҸҗдҫӣзҡ„жЁЎеқ—пјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

иҮӘе®ҡд№үзҡ„жЁЎеқ—пјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жіЁж„ҸпјҡжІЎжңүиҮӘе®ҡд№үзҡ„жЁЎеқ— пјҢ жҳҫзӨәдёәз©әпјҒ

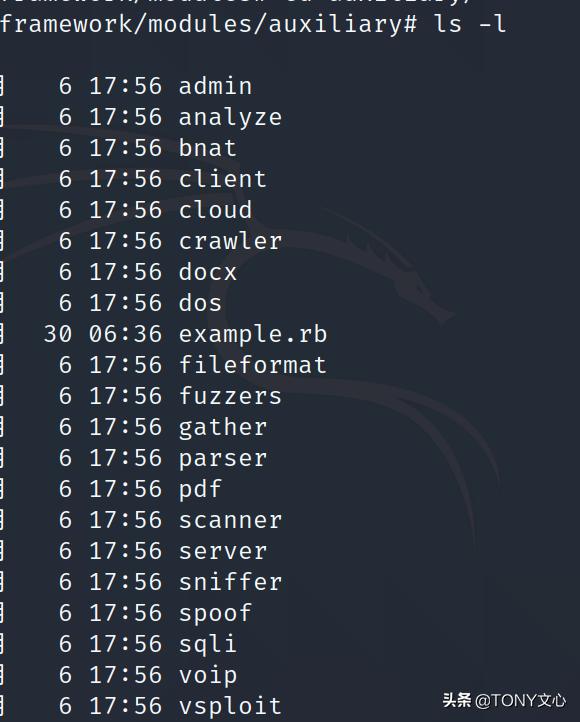

auxiliaryпјҡиҫ…еҠ©жЁЎеқ—

иҫ…еҠ©жЁЎеқ—еҢ…еҗ«з«ҜеҸЈжү«жҸҸеҷЁ пјҢ fuzzers(жЁЎзіҠжөӢиҜ•еҷЁ) пјҢ е—…жҺўеҷЁзӯүзӯү......

еңЁжё—йҖҸж”»еҮ»д№ӢеүҚ пјҢ еҸҜд»ҘиҺ·еҸ–зӣ®ж Үзі»з»ҹзҡ„дҝЎжҒҜпјҒ(зІҫеҮҶжү“еҮ»)

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

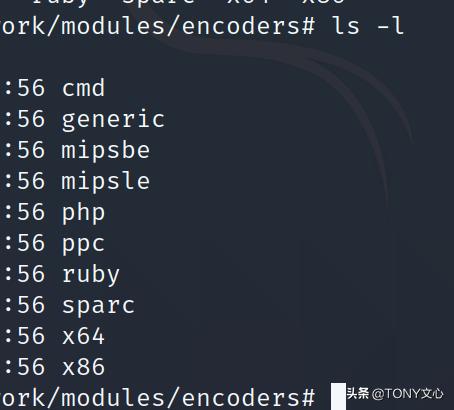

encodersпјҡзј–з ҒеҷЁжЁЎеқ—

- еҜ№жҢҮд»ӨиҝӣиЎҢзј–з Ғ пјҢ йҳІжӯўжё—йҖҸж”»еҮ»ж—¶иў«жЈҖжөӢеҲ°е№¶иў«йҳ»жӢҰпјҒ

- зЎ®дҝқж”»еҮ»иҪҪиҚ·еңЁжё—йҖҸж”»еҮ»ж—¶ пјҢ еҮәзҺ°BadChars(еқҸеӯ—з¬Ұ) пјҢ дёҖж—ҰеҮәзҺ°еқҸеӯ—з¬Ұ пјҢ дјҡз ҙеқҸж”»еҮ»иҪҪиҚ·зҡ„е®Ңж•ҙжҖ§ пјҢ еҜјиҮҙиҝҗиЎҢеӨұиҙҘе’Ңж”»еҮ»еӨұиҙҘпјҒ

- е…ҚжқҖ(дёҚеҗҢзҡ„еҪўејҸзҡ„зј–з Ғж–№ејҸ пјҢ йҖғйҒҝжЈҖжөӢе’ҢйҳІеҫЎзі»з»ҹпјҒ)

ж–Үз« жҸ’еӣҫ

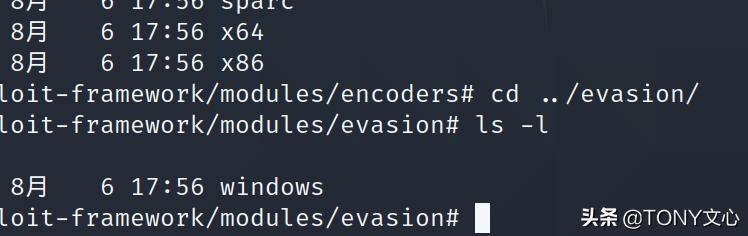

ж–Үз« жҸ’еӣҫevasionпјҡйҖғйҖёжЁЎеқ—

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫexploitsпјҡжё—йҖҸж”»еҮ»(жјҸжҙһеҲ©з”Ё)жЁЎеқ—

In the Metasploit Framework, exploit modules are defined as modules that use payloads.// зӣҙиҜ‘пјҡеңЁMetasploitжЎҶжһ¶дёӯ пјҢ жё—йҖҸж”»еҮ»жЁЎеқ—иў«е®ҡд№үдёәдҪҝз”Ёж”»еҮ»иҪҪиҚ·зҡ„жЁЎеқ—ж„ҸиҜ‘пјҡжё—йҖҸж”»еҮ»жЁЎеқ—еҲ©з”ЁеҸ‘зҺ°зҡ„е®үе…ЁжјҸжҙһеҜ№зӣ®ж Үзі»з»ҹиҝӣиЎҢж”»еҮ» пјҢ жӨҚе…Ҙе’ҢеҠ иҪҪpayloads пјҢ иҺ·еҸ–еҜ№зӣ®ж Үзі»з»ҹзҡ„и®ҝй—®жҺ§еҲ¶жқғпјҒ ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫж №жҚ®еӣҫзӨәеҸ‘зҺ° пјҢ metasploitж №жҚ®зӣ®ж Үзі»з»ҹзҡ„OSе№іеҸ°гҖҒзҪ‘з»ңжңҚеҠЎгҖҒеә”з”ЁзЁӢеәҸзұ»еһӢеҜ№жё—йҖҸж”»еҮ»жЁЎеқ—иҝӣиЎҢеҲҶзұ»зҡ„пјҒ

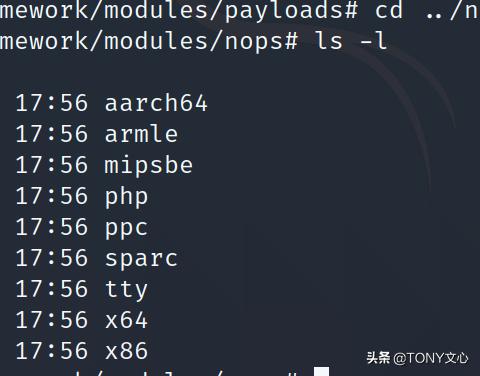

nopsпјҡз©әжҢҮд»ӨжЁЎеқ—

еҜ№зЁӢеәҸиҝҗиЎҢзҠ¶жҖҒдёӢдёҚдјҡйҖ жҲҗд»»дҪ•е®һиҙЁеҪұе“Қзҡ„з©әж“ҚдҪңпјҒ(x86пјҡ0x90)

ж–Үз« жҸ’еӣҫ

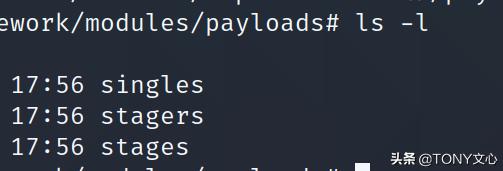

ж–Үз« жҸ’еӣҫpayloadsпјҡж”»еҮ»иҪҪиҚ·жЁЎеқ—

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫsinglesпјҡзӢ¬з«Ӣ

stagersпјҡдј иҫ“еҷЁ

stageпјҡдј иҫ“дҪ“

Payloads consist of code that runs remotely, while encoders ensure that payloads make it to their destination intact. Nops keep the payload sizes consistent across exploit attempts.зӣҙиҜ‘пјҡж”»еҮ»иҪҪиҚ·з”ұиҝңзЁӢиҝҗиЎҢзҡ„д»Јз Ғз»„жҲҗ пјҢ иҖҢзј–з ҒеҷЁзЎ®дҝқж”»еҮ»иҪҪиҚ·е®ҢеҘҪж— жҚҹең°еҲ°иҫҫзӣ®зҡ„ең°пјҒnopsдҝқжҢҒжё—йҖҸж”»еҮ»и·іиҪ¬ж—¶ пјҢ еҗҢж”»еҮ»иҪҪиҚ·зҡ„еӨ§е°ҸдёҖиҮҙпјҒзҗҶи§Јпјҡ

жё—йҖҸж”»еҮ»ж—¶ пјҢ йңҖиҰҒжһ„йҖ ж•°жҚ®зј“еҶІеҢә пјҢ еңЁжү§иЎҢshellcodeд№ӢеүҚ пјҢ дјҡж·»еҠ дёҖж®өз©әжҢҮд»ӨеҢә пјҢ еҪ“и§ҰеҸ‘жё—йҖҸж”»еҮ»еҗҺи·іиҪ¬еҺ»жү§иЎҢshellcodeж—¶ пјҢ дёҚдјҡж”№еҸҳзј“еӯҳеҢәзҡ„еӨ§е°Ҹ пјҢ д№ҹе°ұжҳҜеҶ…еӯҳең°еқҖдёҚдјҡеҸҳеҢ– пјҢ иҝҷж ·иғҪжҸҗй«ҳж”»еҮ»зҡ„еҸҜйқ жҖ§пјҒ

postпјҡеҗҺжё—йҖҸж”»еҮ»жЁЎеқ—

жё—йҖҸж”»еҮ»еҸ–еҫ—зӣ®ж Үзі»з»ҹзҡ„жҺ§еҲ¶жқғеҗҺ пјҢ еңЁзӣ®ж Үзі»з»ҹдёӯиҝӣиЎҢеҗҺжё—йҖҸж”»еҮ»еҠЁдҪң(й”®зӣҳи®°еҪ•гҖҒжҸҗеҚҮжқғйҷҗ...)пјҒеҗҺжё—йҖҸж”»еҮ»йҳ¶ж®ө пјҢ е°ұжҳҜmeterpreterж”»еҮ»иҪҪиҚ·зҡ„дҪҝз”ЁпјҒ

METASPLOIT FUNDAMENTALSIn learning how to use Metasploit, you will find there are many different interfaces to use with this hacking tool, each with their own strengths and weaknesses. As such, there is no one perfect interface to use with the Metasploit console, although the

жҺЁиҚҗйҳ…иҜ»

- йҮ‘еЈ«йЎҝеҸ‘еёғWorkflow Station - дёәеҶ…е®№еҲӣдҪңиҖ…и®ҫи®Ўзҡ„жЁЎеқ—еҢ–еә•еә§

- жғіе®һзҺ°гҖҠжӣјиҫҫжҙӣдәәгҖӢзҡ„ж•°еӯ—еёғжҷҜеҗ—пјҹзҙўе°јжЁЎеқ—еҢ–еұҸ幕еҚіе°ҶејҖе”®

- AMD дё“еҲ©еұ•зҺ° MCM жЁЎеқ—еҢ–иҠҜзүҮи®ҫи®ЎпјҢGPU е°ҶйҮҮз”ЁеӨҡж ёе°ҒиЈ…

- ж ‘иҺ“жҙҫиҝҺжқҘIQaudioй«ҳе“ҒиҙЁйҹійў‘硬件模еқ—

- иЎҢдёҡ|еӨ§з–ҶеҸ‘еёғеҫЎ2иЎҢдёҡиҝӣйҳ¶зүҲпјҡжӣҙејәеҸҢе…үй•ңеӨҙпјҢеўһеҠ RTKжЁЎеқ—й…Қ件зӯү

- Galaxy A72 5Gй«ҳжё…жёІжҹ“еӣҫжӣқе…үпјҡеұ…дёӯжү“еӯ”еүҚж‘„ еҗҺзҪ®еӣӣж‘„зҹ©еҪўжЁЎеқ—

- ROGжёёжҲҸжүӢжңә3з”өз«һиЈ…з”ІејҖе”®пјҡжЁЎеқ—еҢ–з»„еҗҲжҗӯй…ҚпјҢеёҰжқҘжһҒиҮҙдҪ“йӘҢ

- е…«е№ҙдәҶQt6з»ҲдәҺжқҘе•ҰпјҒQt NetworkжЁЎеқ—еҸ‘з”ҹйҮҚеӨ§жӣҙж”№

- Yusense Map+иЎҢдёҡеә”з”ЁиҪҜ件пјҡжқҫжқҗеҸҳиүІз«ӢжңЁиҜҶеҲ«дёҺе®ҡдҪҚжЁЎеқ—

- 4 дёӘ zigbee жЁЎеқ—з»„зҪ‘ж”»з•Ҙ