й«ҳж•ҲеҲҶжһҗLinuxеҶ…ж ёжәҗз Ғ

жңҖиҝ‘еңЁи°ғиҜ•nvmeзҡ„й©ұеҠЁ пјҢ йЎәдҫҝеҲҶдә«дёҖдёӢеҲҶжһҗеҶ…ж ёд»Јз Ғзҡ„ж–№жі• пјҢ жҲ‘иҮӘе·ұж„ҹи§үејӮеёёй«ҳж•Ҳ пјҢ ж•ҙдҪ“йҖ»иҫ‘еҲҶеҲҶй’ҹеҸҜд»ҘжҺҢжҸЎзҡ„жҳҺжҳҺзҷҪзҷҪ гҖӮ

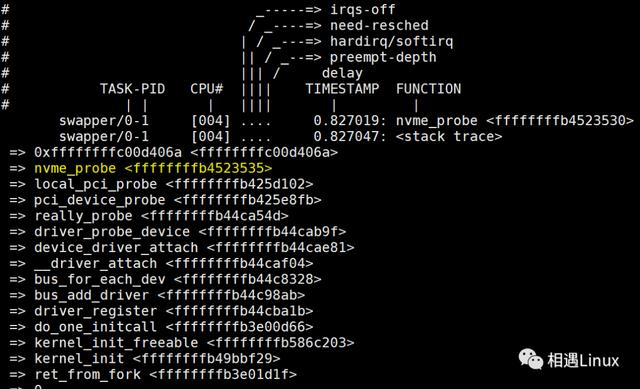

еҜ№дәҺз»ҷе®ҡзҡ„дёҖдёӘеҮҪж•° пјҢ дҫӢеҰӮnvme_probe()еҮҪж•° пјҢ еҰӮжһңжғіеҲҶжһҗзі»з»ҹжҖҺж ·и°ғеҲ°иҝҷдёӘеҮҪж•°,д№ҹе°ұжҳҜжғізҹҘйҒ“еҮҪж•°д№ӢеүҚзҡ„и°ғз”Ёж Ҳ пјҢ еҸҜд»ҘеңЁеҮҪж•°дёӯж·»еҠ WARN_ON(1)жү“еҚ°е Ҷж Ҳ пјҢ дҪҶжҳҜиҝҷж ·иҰҒйҮҚж–°зј–иҜ‘жәҗз Ғ пјҢ еҶ…ж ёжҸҗдҫӣдәҶftrace жҠҖжңҜ пјҢ еҸҜд»ҘдҪҝз”Ёftrace function + е’Ңenable func_stace_traceиҫҫеҲ°еҗҢж ·зҡ„ж•Ҳжһң гҖӮ

cd/sys/kernel/debug/tracing/echo nvme_probe > set_ftrace_filterecho 1 > ./options/func_stack_traceеҰӮжһңnvme_probe()еҮҪж•°дёӯеҢ…еҗ«trace_eventзҡ„еҶ…еөҢеҮҪж•° пјҢ йӮЈе°ұжӣҙеҠ ж–№дҫҝдәҶ пјҢ еҸҜд»ҘдҪҝз”Ё:

cd/sys/kernel/debug/tracing/echo 1 > ./events/nvme/nvme_probe/enableecho 1 > ./options/stacktrace жҲ–иҖ… echo 'stacktrace' > ./events/nvme/nvme_probe/triggerд№ҹеҸҜд»Ҙи®ҫзҪ®еҶ…ж ёеҗҜеҠЁеҸӮж•°пјҡ

trace_options=func_stack_trace,userstacktrace,sym-addr ftrace=function ftrace_filter="nvme_probe"ж•Ҳжһңеӣҫпјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

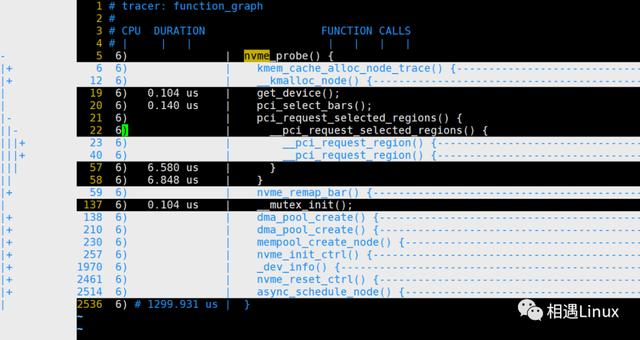

еҰӮжһңжғізҹҘйҒ“nvme_probe()еҮҪж•°д№ӢеҗҺзҡ„и°ғз”ЁйҖ»иҫ‘ пјҢ еҸҜд»ҘдҪҝз”Ёftrace + func_graphзҡ„ж–№ејҸ

debugfs=/sys/kernel/debugecho nop > $debugfs/tracing/current_tracerecho 0 > $debugfs/tracing/tracing_onecho 10 > $debugfs/tracing/max_graph_depth#echo $$ > $debugfs/tracing/set_ftrace_pidecho function_graph > $debugfs/tracing/current_tracerecho nvme_probe > $debugfs/tracing/set_graph_functionecho 1 > $debugfs/tracing/tracing_onexec "$@"гҖҗй«ҳж•ҲеҲҶжһҗLinuxеҶ…ж ёжәҗз ҒгҖ‘еҗҢж ·д№ҹеҸҜд»Ҙи®ҫзҪ®еҶ…ж ёеҗҜеҠЁеҸӮж•°пјҡ

ftrace=function_graph ftrace_graph_filter="nvme_probe"ж•Ҳжһңеӣҫпјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

(еӣҫдёӯзҷҪиүІиғҢжҷҜзҡ„еҮҪж•°иҝҳеҸҜд»ҘеҶҚеұ•ејҖиҜҰз»ҶжҹҘзңӢ)

е‘ҲзҺ°дёҠеӣҫзҡ„ж•ҲжһңеҸҜд»ҘеҖҹеҠ©жҠҳеҸ и„ҡжң¬пјҡfunction-graph-fold.vim

и„ҡжң¬жқҘжәҗпјҡ

дҪҝз”Ёж–№жі•пјҡ

vim ./ftrace-nvme/func-graph-nvme-probe.log -S ./function-graph-fold.vimжӣҙиҜҰз»Ҷзҡ„иҜҙжҳҺеҸҜд»ҘеҸӮиҖғжҲ‘зҡ„github:

жҺЁиҚҗйҳ…иҜ»

- еҲҶжһҗеёҲпјҡiPhone 12д»»дёҖжңәеһӢеӨҙдёүжңҲй”ҖйҮҸйғҪе°Ҷи¶…и¶ҠGalaxy S21дә§е“Ғзәҝ

- еҲҶжһҗеёҲйў„жөӢиӢ№жһңж–°жңҚеҠЎеҸҜиғҪеҢ…жӢ¬ж’ӯе®ў+иӮЎзҘЁ+е’Ң йӮ®д»¶+

- еҸ‘еёғ|еҲҶжһҗеёҲпјҡиӢ№жһңе°ҶдәҺ2021е№ҙеҸ‘еёғAirTagsзү©е“ҒиҝҪиёӘеҷЁ ж–°ж¬ҫMacд№ҹжңүжңӣйқўдё–

- Google AIе»әз«ӢдәҶдёҖдёӘиғҪеӨҹеҲҶжһҗзғҳз„ҷйЈҹи°ұзҡ„жңәеҷЁеӯҰд№ жЁЎеһӢ

- Linux Kernel 5.10.5еҸ‘еёғпјҡзҰҒз”ЁFBCONеҠ йҖҹж»ҡеҠЁзү№жҖ§

- й”Ӯз”өжұ йңёдё»ең°дҪҚеІҢеІҢеҸҜеҚұпјҒж–°еһӢй«ҳж•Ҳи¶…зә§з”өе®№еҷЁжҖ§иғҪзӣёеҪ“ еҜҝе‘Ҫиҝҳжӣҙй•ҝ

- Linux 5.11ејҖе§Ӣеӣҙз»•PCI Express 6.0иҝӣиЎҢж—©жңҹеҮҶеӨҮ

- FedoraжӯЈеңЁеҜ»жұӮеҚҸеҠ© еёҢжңӣеҠ еҝ«Linux 5.10 LTSеҶ…ж ёжөӢиҜ•иҝӣеәҰ

- Linux Mint 20.1 UlyssaзЁіе®ҡзүҲе·ІзЎ®е®ҡ延жңҹиҮі2021е№ҙеҲқеҸ‘еёғ

- иӢұзү№е°”Xe GPUеңЁLinux 5.11дёҠзҡ„жҖ§иғҪиЎЁзҺ°дёҚй”ҷ