朵小喵儿|安全启动漏洞 BootHole 曝光,几乎影响所有Linux 和 Windows设备( 二 )

然而 , 威胁情报专家和 Cyjax CISO 的 Ian Thornton-Trump 并不太担心 。 他说:“我不愿意在这个问题上完全按下紧急按钮 , 武器化它必须依赖于一系列漏洞 , 分层安全的失败 , 发动攻击以获得操作系统引导加载程序 。 ”

因此 , 尽管从理论上讲 , 这确实是一个非常广泛的漏洞 , 几乎影响了所有平台 , 但T hornton-Trump 表示:“更大的威胁是漏洞利用更容易获得的攻击表面 , 如进程劫持和 DLL 注入 。 ”

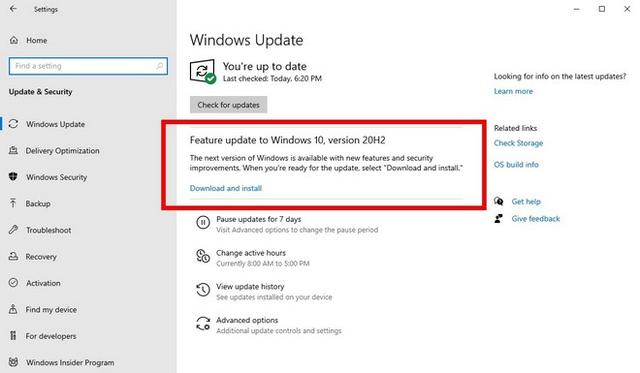

微软的一位发言人称 , “微软意识到了 Linux 常用的 Grand Unified Boot Loader (GRUB)中的一个漏洞 , 正在努力完成必需的 Windows 更新包的验证和相容性测试 。 ”

据了解 , 当有关的 Windows 更新出现时 , 将通过修订作为今天协调披露的一部分发布的安全咨询通知客户 , 并将包括一个缓解选项 , 作为未经测试的更新安装 。

Linux 供应商对 BootHole 的反应

红帽的产品安全主管 Peter Allor 说:“我们正在与 Linux 社区以及我们的行业合作伙伴紧密合作 , 为受影响的红帽产品提供更新 , 包括 Red Hat Enterprise Linux 。 ”

Debian 的一位发言人表示:“ Debian 正在与 Linux 社区的其他成员一起准备更新来解决这个漏洞 。 安全对我们、我们的用户和我们的社区都非常重要 。 ”

SUSE 的发言人称:“我们知道今天由 Eclypsium 共享的名为 BootHole 的 Linux 漏洞 , 我们的客户和合作伙伴可以放心 , 我们已经发布了固定的 GRUB2包 , 它关闭了 SUSE Linux 所有产品的 BootHole 漏洞 , 并且正在发布 Linux 内核包、云映像和安装媒体的相应更新 。 ”

因此 , 总而言之 , 供应商将为 Linux 发行版和其他供应商更新其安装程序 , 引导加载程序和填充程序的 GRUB2 修补程序 , 以解决该漏洞 。

新的证书需要由微软第三方 UEFI CA 签署 , 受影响设备的管理员将需要更新现场安装的操作系统版本以及安装程序图像 , 包括灾难恢复媒体 。 每个受影响系统固件中的 UEFI 吊销列表最终都需要更新 , 以防止启动期间被利用 。

国内影响如何?

针对此问题社区用户发表了一些自己的看法:

@Loco:这个漏洞的利用方式是利用管理员权限对引导列表/分区里写入恶意程序 , 然后恶意程序就能跟随系统引导启动并获得更高权限 。 然后只要有安全启动功能的都可以被攻击 , Windows跟Linux都行 。 对国内的影响的话可能大也可能不大 , 有可能会有那种夹带漏洞利用代码的流氓软件之类的 , 然后小白用户不懂 , 就给了权限就会中招了 。 一般来讲只要不给权限 , 大部分恶意软件都搞不了多大的事 , 这个漏洞本身需要有权限才能利用 , 除非它能绕过权限 。 虽然生效了的话威胁很大 , 但是合理使用就没啥问题 。

@张晋涛:直接影响应该不算太大 。 Windows 不清楚 , 但是 Linux 的 grub.cfg 配置文件本身就需要有 root 权限才能访问到 ,那么对于已经提供的服务器来说想要利用这个漏洞的前提 , 基本上机器也已经被攻击了;但是如果是提供了系统的安装包/软件安装包之类的话 , 那可能就会危险点 。

@edagarli:对国内影响不大 , 国内几乎没人用 secureboot , 也没有出现过什么问题 。

推荐阅读

- 寒武纪科学馆|太空飞船如何安全返回地球?经历哪几个阶段?了解一下

- 美琪家居汇|番红花这么养护,花朵小巧鲜艳夺目,多彩柔美绚丽纤细的草本花

- 美琪家居汇多彩柔美绚丽纤细的草本花,番红花这么养护,花朵小巧鲜艳夺目

- 超越不离开|普通百姓只能等死专家记住这3个地方绝对安全,若核战争爆发

- 温州市6114艘渔船全部归港避风或驶入安全水域

- 精选热点资讯|安全第一!江苏多地8月1日起要求电动车驾驶人佩戴安全头盔

- 环球网军事|中美最后“安全阀”,朱锋:重启军事对话

- 热评丨香港市民的安全与健康才是当前最大的政治

- 中金网|区块链是澳大利亚网络安全解决方案的一部分

- 浙报融媒体|赵如浪强调:全面整改各类安全生产隐患,全区危化品运输安全工作紧急会议召开